Weblogic反序列化漏洞(CVE-2018-2628)

披露时间线

2017年这个漏洞被安全研究者发现,直到今天发布补丁,分配CVE编号。

2017/7/19:发现问题

2017/11/23:报告给Oracle官方

2017/11/29:Oracle官方接收

2017/11/30:Oracle官方分配bug号(S0947640),正式进入主线版本修复

2017/11/30:索要公司域名邮箱

2018/4/14:分配CVE,CVE-2018-2628

2018/4/17:发布补丁

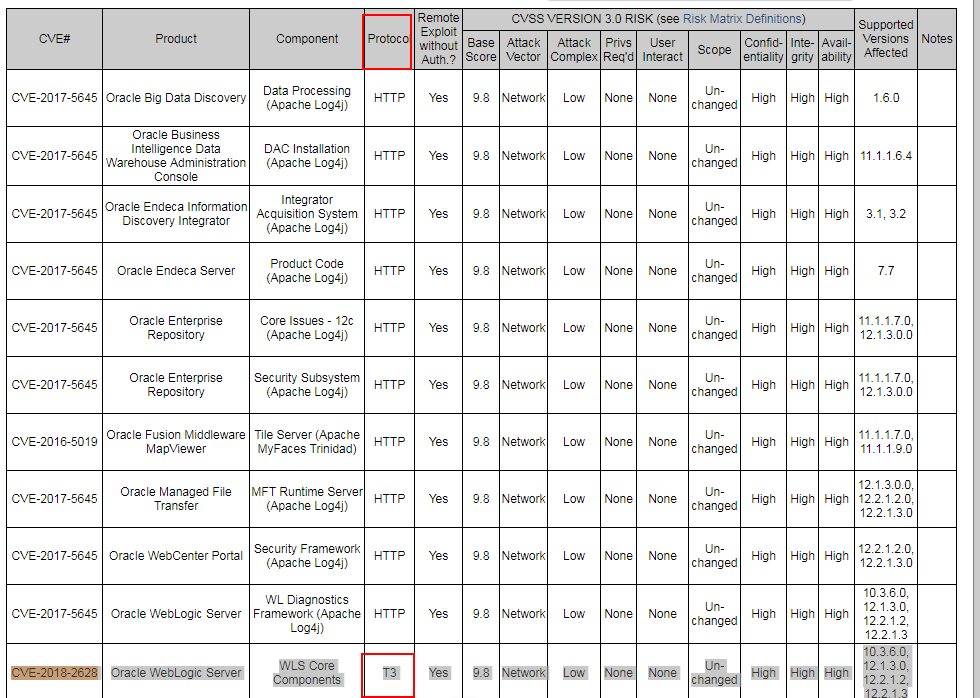

影响版本

漏洞发现者

Liao Xinxi of NSFOCUS Security Team: CVE-2018-2628

loopx9: CVE-2018-2628

影响版本

10.3.6.0

12.1.3.0

12.2.1.2

12.2.1.3

测试复现

C:\Users\Administrator\Desktop>python2 weblogic2628.py

handshake successful

send request payload successful,recv length:1702

rs

// 一些字符

192.168.86.199:7001 is vul CVE-2018-2628

漏洞原理

该漏洞产生在Weblogic T3服务,当开放Weblogic控制台端口时,T3服务会默认开启,因此会造成较大的影响。

具体代码分析,持续跟踪。

临时防护方案

可通过控制T3协议的访问来临时阻断针对该漏洞的攻击。

分析文章

Oracle WebLogic反序列化漏洞(CVE-2018-2628)安全处置建议

Oracle Critical Patch Update Advisory - April 2018