《数据安全架构设计和实战》 学习笔记记录

第一章 架构

从一个整体的方向视角来看安全。

架构:是一种在方案设计、系统实现、产品部署、安全改进等项目活动中所需的思维模式、通用语言和沟通桥梁。

比如建造建房子,需要有设计师设计的蓝图,即图纸。

架构是系统中所有元素以及元素间关系的集合。

TOGAF 用于开发企业架构(Enterprise Architecture)的一套方法和工具。

元素也往往称为组件或逻辑模块。

组件:独立存在的元素,一个基本功能单元。比如Nginx、Mysql

逻辑模块:表示一个抽象的逻辑单元,不是单独存在,而是依附、融入多个组件上。

对一个产品: 关注的两个大点

架构主要关注:产品功能、产品质量

产品质量主要关注:性能(并发、功能是否可用)、安全性、扩展性(用户增加,可否扩容)、可维护性

每一个元素/组件之间关注的问题不同。

业务架构与IT架构

做一件事情,心中大体要有一个思路、框架,先在脑子中演练几次,有个蓝图,然后按照这个计划一步步的进行落实实施。切记不可拍脑子就去做!

第二章 安全架构

安全架构是架构在安全性这个方向上的细分领域!

安全:安全是产品的质量属性,安全的目标是保障产品里信息资产的保密性、完整性、可用性。

保密性

完整性

可用性

可追溯性(可审计性): 在发生影响数据保密性、完整性、可用性的安全实践之后,可基于记录的日志追根溯源。

安全领域的发展。

信息安全、网络安全、网络空间安全、数据安全。

信息安全*:基于安全体系以信息为中心的立场,泛指整个**安全体系**,侧重于安全管理。

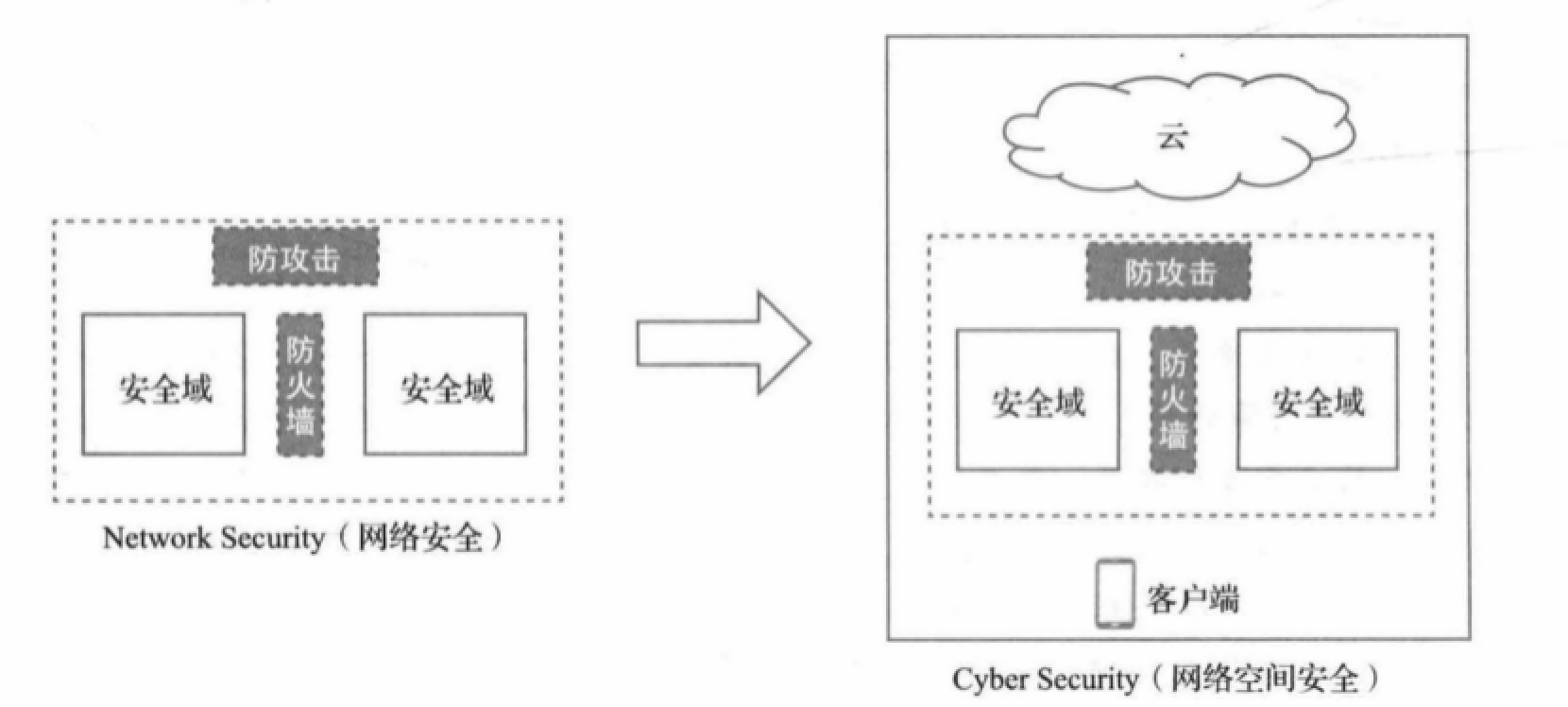

网络安全: 基于安全体系以网络为中心的立场,主要涉及网络安全域、防火墙、网络访问控制、抗DDos等场景。以防火墙为代表的网络访问控制设备大量使用,使得网络安全域、边界、隔离、防火墙策略概念深入人心。

网络空间安全:网络安全的范围越来越大,向云端、网络、终端等各个环节不断延伸。发展成为网络空间安全。

思考:网络安全平面,网络空间安全立体全面。

数据安全: 广义基于“安全体系以数据为中心为立场,整个安全体系侧重于数据分级及敏感数据全生命周期的保护。以数据的安全收集或生成、安全使用、安全传输、安全存储、安全披露、安全流转与跟踪、安全销毁为目标,涵盖整个安全体系。

数据安全也包括个人数据安全与法律法规。

狭义数据安全往往是保护静态的存储级的数据,以及数据泄露防护。

信息安全到网络安全再到数据安全,体现人们对安全认知的演变过程,体现使用者所在企业安全工作的侧重点。

早期,信息安全范围很大。“信息安全是个筐,什么都可以往里面装”

如今是网络空间安全+数据安全。

数据安全更接近安全的目标,是数据的随身保镖,随着数据流动,数据流到那里,安全就覆盖那里。

信息时代到数据时代的转变。数据不仅包括静态的、存储层面的数据,也包括流动的、使用的数据。

需要在使用数据过程中保护数据、在数据的全生命周期保护数据,特别是保护涉及个人隐私的数据。

安全架构是架构在安全性这个方向上的细分领域,常见的三类安全架构,组成三道防线

产品安全架构:构建产品安全质量属性的主要组成部分以及它们之间的关系。如何在依赖外部防御体系的情况下,从源头打造自身安全的安全,构建第一道防线。

安全技术体系架构:构建安全技术体系的主要组成部分以及它们之间的关系。主要任务是构建通用的安全技术基础设施,包括安全基础设施、安全工具和技术、安全组件与支持系统。系统性地增强歌产品的安全防御体系,构建第二道防线。

审计架构:独立的审计部门或其他所能提供的风险发现能力。审计的范围包括安全风险在哪的所有风险,构建三道防线。

第一道自身的安全,比如安全开发、登陆时密码加密、注入的预编译、XSS的转义等

第二道借助外力,安全测试、安全加固、安全设备。

安全架构5A方法论

身份认证(Authentication): 用户主体是谁?

授权(Authorization):授权某些用户主体允许或拒绝访问客体的权限

访问控制(Access Control): 控制措施以及是否放行执行者

可审计(Auditable): 形成可供溯源的操作日志

资产保护(Asset Protection): 资产的保密性、完整性、可用性保障

主体不单单是用户,将其扩展到所有人员(用户/员工/合作伙伴/访客)、设备、系统

安全架构从应用层扩展到空间立体、覆盖物理和环境层、网络和通信层、设备和主机层、应用和数据层

数据:信息资产,包括结构化数据(数据库、缓存、Key-Value存储系统)、非结构化数据(文档、图片、音频、视频)。不但包括存储的数据,也包括使用、传输、流转中的数据。

数据安全法中第三条对数据的规定:是指任何以电子或者其他形式对信息的记录。

数据处理,包括数据的收集、存储、使用、加工、传输、提供、公开等。

数据安全,是指通过采取必要措施,确保数据处于有效保护和合法利用的状态,以及具备保障持续安全状态的能力。

资源:网络资源、计算资源、存储资源、进程、产品功能、网络服务、系统文件等。

资产包括数据和资源。

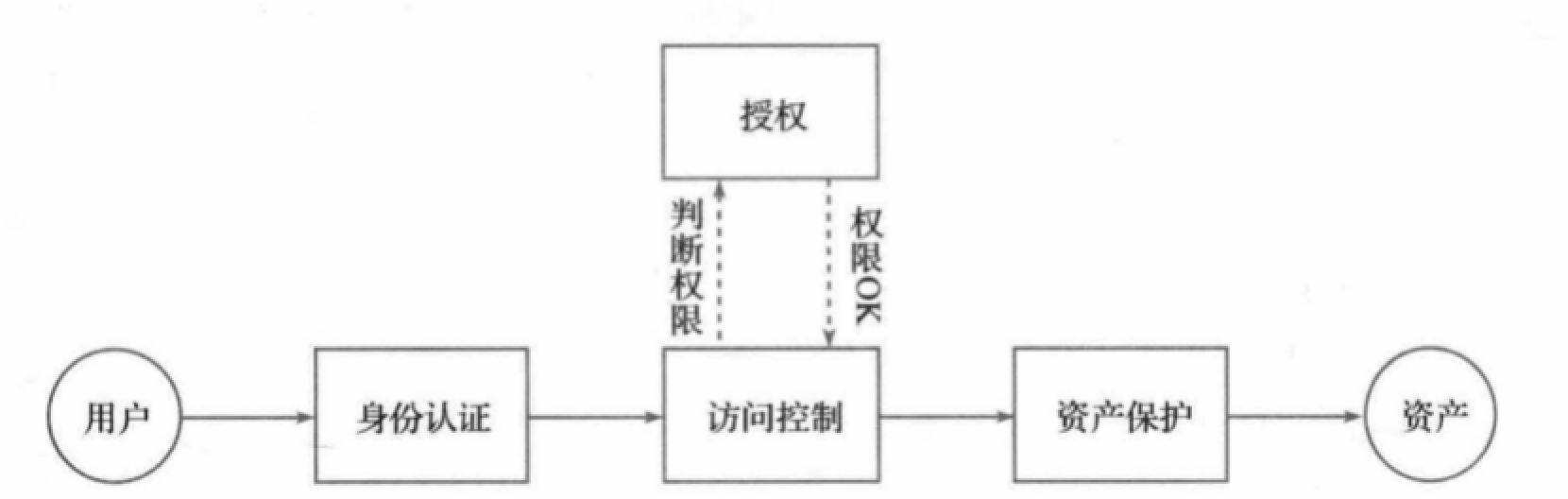

用户访问资产的主线

用户首先通过身份认证,让系统知道用户是谁,用户需要具备访问目标资产的权限。访问控制模块基于授权以及事先设定的访问控制规则,判断是否放行。在访问资产之前,必须经过必要的资产保护。如数据解密、加密传输、脱敏展示、防攻击以及防批量拉取。

通过这个访问过程,可以思考其中每个点存在的安全漏洞。身份验证处是否存在爆破、弱口令、验证码,以及授权时的越权等漏洞。

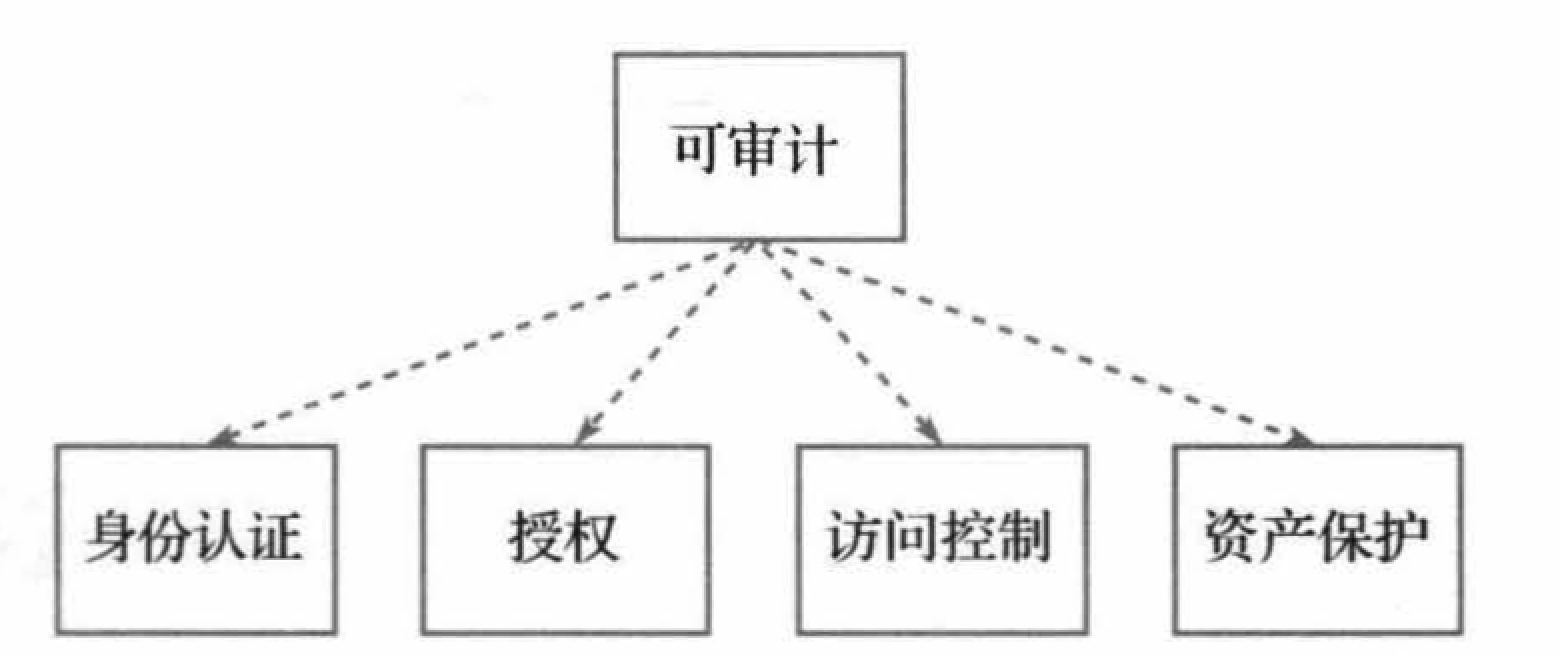

可审计可供追溯的操作审计记录(操作日志记录),会覆盖到每个模块中。

身份认证: SSO系统记录用户的登陆时间、源IP地址、用户ID、访问目标应用

授权:权限申请流程的每个审批环节的时间、IP地址、用户ID、通过或驳回权限申请的动作

访问控制:访问控制执行的结果是放行或驳回。对敏感资产的每一个请求及动作,便于追溯。

资产保护:记录用户访问的资产及操作(干了什么 增删改查)

5A(身份认证、授权、访问控制、可审计、资产保护)是达到CIA而采取的技术手段。